Les entreprises de sécurité informatique ont publié leurs prévisions concernant les tendances de l’année en matière de sécurité. Les entreprises et les particuliers doivent se méfier particulièrement de ces cybermenaces cette année.

Les dommages causés par les attaques criminelles contre les entreprises ont atteint près de 900 milliards d’euros, a indiqué un rapport de McAfee et du CSIS (Center of Strategic and International Studies).

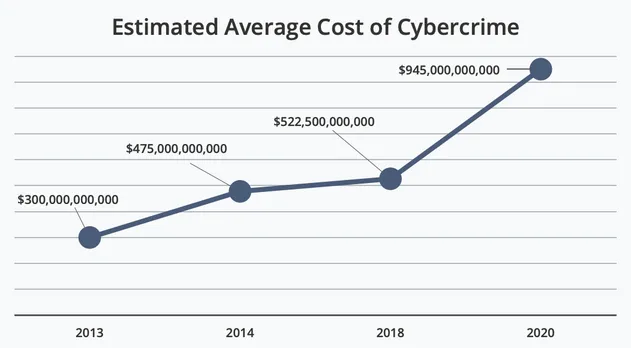

Nous avons estimé les pertes monétaires dues à la cybercriminalité à environ 945 milliards de dollars. S’y ajoutent les dépenses mondiales en matière de cybersécurité, qui devraient dépasser 145 milliards de dollars en 2020. Aujourd’hui, cela représente un frein de 1 000 milliards de dollars pour l’économie mondiale. — Rapport McAfee

Le montant des dommages causés par le sabotage, le vol de données ou l’espionnage dans le monde est ainsi presque deux fois plus élevé qu’il ne l’était un an auparavant. Aussi sombres que les choses se soient déjà présentées en 2021, il y a peu de raisons d’espérer que les choses s’améliorent en 2022.

Au contraire, les experts en cybersécurité de l’industrie, de la recherche et des autorités chargées de la sécurité sont unanimes à mettre en garde contre une nouvelle augmentation des attaques en ligne. Et surtout, comme le montre un regard sur les prévisions en matière de sécurité informatique du début de l’année, ils s’attendent à des attaques de plus en plus sophistiquées.

Voici les cinq principales menaces que les entreprises, les responsables de la sécurité informatique et les utilisateurs particuliers d’Internet doivent absolument avoir dans leur ligne de mire en cette nouvelle année :

1. Le phishing devient de plus en plus sophistiqué et personnel.

Les attaques de phishing, par lesquelles les attaquants volent les mots de passe et les noms d’utilisateur des clients du e-commerce et des banques, mais aussi les données d’accès aux ordinateurs des entreprises ou aux bases de données commerciales, comptent parmi les méthodes les moins coûteuses et les plus faciles, utilisées par les criminels en ligne pour nuire à leurs victimes. Aujourd’hui, elles constituent l’une des formes de cyberattaques les plus répandues et, en raison de leur masse, les plus rentables.

Toutefois, le scepticisme de nombreux internautes à l’égard des messages d’origine inconnue et de contenu douteux s’accroît - et avec lui, la probabilité de tomber sur les criminels en ligne diminue. En réponse, les attaques deviennent plus sophistiquées et personnelles. Au lieu d’envoyer des messages de phishing sur le net avec un lance-roquettes, les cybercriminels copient de plus en plus les identités numériques de leurs victimes et s’attaquent aux personnes avec lesquelles ils sont déjà en contact.

En raison de l’expéditeur connu, les destinataires sont alors plus enclins à ouvrir des pièces jointes infectées par des virus ou à suivre des liens vers des sites de phishing sur le net. En 2022, il faut être encore plus prudent lorsqu’on ouvre des messages supposés dignes de confiance.

2. Augmentation des attaques par contournement via les fournisseurs ou les clients - Supply chain attack

Au lieu de s’attaquer directement aux entreprises, qui se protègent avec beaucoup d’efforts, les cybercriminels utilisent de plus en plus souvent des manières détournées. Ils essaient d’abord de pénétrer dans les systèmes informatiques de PME plus petites et moins sûres. À partir de leurs réseaux, ils visent ensuite leurs cibles réelles - par exemple, en envoyant de prétendues factures sous forme de documents PDF qui contiennent en réalité des logiciels malveillants.

L’astuce est la suivante : comme les expéditeurs sont connus des entreprises attaquées en tant que fournisseurs ou clients, les faux messages sont également plus crédibles que s’ils provenaient de sources inconnues. En outre, les destinataires connaissent également les expéditeurs supposés et sont moins sceptiques lorsqu’il s’agit d’ouvrir des pièces jointes ou de suivre des liens sur Internet - avec les conséquences que l’on connaît du phishing.

Ces attaques , aussi connues dans le secteur sous le nom d’ « Attaque de la chaîne d’approvisionnement » , vont se multiplier, car les utilisateurs humains peuvent être plus facilement trompés sur le PC que les pare-feu et les programmes de protection contre les virus.

Comme souvent, dans la cybersécurité, la faille se trouve entre le clavier et la chaise.

3. Les dommages causés par l’extorsion (ransomware) sont en augmentation

Les dommages causés par les attaques avec des programmes d’extorsion - appelés ransomware - ne se limitent plus à la rançon que les entreprises ou les particuliers doivent payer pour débloquer les données cryptées par les pirates. En outre, les coûts encourus lorsque les systèmes informatiques sont arrêtés pendant des jours, voire des semaines, après une attaque par ransomware (soit parce qu’ils sont chiffrés, soit pour les protéger du chiffrement) montent en flèche.

Il est donc probable, selon de nombreux experts, que le coût de l’interruption des activités (y compris la perte d’approvisionnement et les dommages consécutifs similaires) dépassera bientôt de manière significative les dommages causés par les ransomwares pour de nombreuses entreprises. Les attaques par ransomware étant l’une des formes de cyberattaques qui se développent le plus rapidement, il est de plus en plus important pour les entreprises de se protéger contre les tentatives d’extorsion ou de s’armer efficacement contre les interruptions d’activité liées à l’informatique.

4. Les appareils mobiles et l’internet des objets (IOT) sont de plus en plus attaqués

De nombreux hommes d’affaires ont des données critiques pour l’entreprise valant des centaines de milliers d’euros. Ils peuvent aussi stocker des mots de passe et des données de contact très sensibles sur leur téléphone portable. Malheureusement, ils ne les protègent toujours pas contre les logiciels malveillants et les attaques de pirates. Les cybercriminels exploitent de plus en plus cette négligence. Le nombre d’applications d’espionnage, notamment pour les téléphones Android, augmente chaque jour, mais les pirates s’attaquent aussi aux utilisateurs d’Apple via de faux sites web, par exemple.

En outre, les attaquants ciblent de plus en plus la technologie numérisée du quotidien sur l’Internet des objets :

- des haut-parleurs intelligents;

- des portes d’entrée contrôlées par des applications à la maison;

- des machines ou outils en réseau dans les usines;

- sans oublier les commandes d’ascenseur avec des options de maintenance à distance;

- et les commandes de ventilation connectées au cloud, au bureau.

Outre le pare-feu pour les PC, un pare-feu doit également être construit pour tous les autres composants en réseau de la vie numérique quotidienne.

5. Les pirates informatiques ont de plus en plus recours à l’intelligence artificielle

Peu de termes informatiques ont connu un tel essor depuis 2 ans que celui d’intelligence artificielle, ou IA en abrégé. Même s’il s’agissait (aussi) d’un effet de mode dans de nombreux cas, la tendance est incontestable. Malheureusement, la cybercriminalité l’est aussi.

En fait, les experts des entreprises de sécurité informatique rencontrent de plus en plus souvent des logiciels malveillants numériques complexes dont la programmation est si sophistiquée qu’ils peuvent, par exemple, détecter les programmes de protection et se camoufler spécifiquement ou adapter leur mode de fonctionnement.

D’autres pirates utilisent des méthodes d’apprentissage automatique pour détecter et exploiter les vulnérabilités des systèmes informatiques qu’ils attaquent. L’IA et l’apprentissage automatique sont encore des phénomènes plutôt rares dans la cybercriminalité et sont principalement utilisés dans des attaques particulièrement élaborées et ciblées. Mais il semble que ce ne soit qu’une question de temps avant que les virus IA ne deviennent également monnaie courante sur le web, accessibles même aux petits criminels numériques.