Le cloud est devenu un outil indispensable pour améliorer la productivité, renforcer la collaboration ou encore, permettre le travail à distance. Les études montrent que presque toutes les entreprises utilisent aujourd’hui des logiciels en tant que service (SaaS - Software as a Service) dans une certaine mesure. Cependant, ces logiciels SaaS sont souvent des angles morts pour les responsables de la sécurité car elles ne sont pas gérées et contrôlées par l’entreprise elle-même, mais par un fournisseur externe.

Cela signifie que les responsables de la sécurité ne peuvent pas avoir une visibilité complète sur les données et les systèmes qui y sont associés, ni sur les vulnérabilités et les menaces potentielles. Et en tant qu’entreprises vous devez souvent partager vos données avec ses Saas, ce qui peut également augmenter les risques de fuites des données sous votre responsabilité.

Le nouveau rapport de Varonis sur les risques liés aux données SaaS a analysé un volume de données de plus de 15 pétaoctets, dans le cadre d’évaluations des risques liés aux données réalisées auprès de plus de 700 entreprises dans le monde. Ces métadonnées provenaient d’un certain nombre d’applications et de services SaaS et IaaS, tels que Microsoft 365, Box et Okta. Il offre ainsi une image réaliste de la situation actuelle.

Exposition des données internes

L’entreprise moyenne possède une quantité alarmante de données sensibles. Ces données sensibles sont exposées non seulement à tous les employés, mais dans de nombreux cas, à l’ensemble de l’Internet.

81% des organisations ont des données SaaS sensibles exposées.

Dans de tels conditions, une crise liée à la violation de données risque de se produire. Qui plus est lorsque les données sont stockées sur des serveurs externes gérés par le fournisseur de SaaS, ou lorsque les utilisateurs partagent des données avec des tiers via l’application.

Les risques d’exposition des données internes liés à l’utilisation de SaaS comprennent :

- La perte de contrôle sur les données : lorsque les données sont stockées sur des serveurs externes, l’entreprise peut perdre le contrôle sur leur sécurité et leur confidentialité.

- La fuite de données : les données peuvent être exposées lorsque les utilisateurs partagent accidentellement des fichiers ou des informations sensibles avec des tiers via l’application.

- Les cyberattaques : les données stockées sur des serveurs externes peuvent être la cible de cyberattaques, telles que des attaques de phishing ou des attaques de type ransomeware

- La violation de la réglementation : les entreprises peuvent violer les réglementations sur la protection des données en utilisant des logiciels SaaS qui ne répondent pas aux exigences en matière de confidentialité et de sécurité. (dédicace à Google Analytics qui ne respecte pas l’arrêt Schrems II)

Il est donc important pour les entreprises d’évaluer les risques potentiels liés à l’utilisation de logiciels SaaS et de mettre en place des mesures de sécurité appropriées pour protéger les données internes.

Accès aux fichiers Microsoft 365 à l’échelle de l’entreprise

L’accès à l’échelle de l’entreprise permet à chaque employé de créer, lire, mettre à jour et supprimer des données critiques et sensibles sur le réseau. Cependant, si tout le monde peut accéder aux données, les entreprises créent une large surface d’attaque qui est très vulnérable aux cyber-attaques telles que les ransomwares et les menaces internes.

Si un compte est compromis, les cybercriminels ont accès à tous ces fichiers et peuvent les dérober et/ou les chiffrer. Dans une entreprise moyenne utilisant Microsoft 365, chaque collaborateur a accès à 11.000 fichiers sensibles et 97.638 dossiers. (toujours selon le rapport de Varonis)

“Mettre à profit nos connaissances et notre expérience pour lutter contre les contenus illicites et préjudiciables en ligne et fournir nos services de manière à ce qu’ils soient des outils d’autonomisation pour les personnes et ne contribuent pas, même indirectement, à causer des dommages.” — Engagements de Microsoft en 2022

Autorisations excessives

Une entreprise moyenne dispose de plus de 40 millions d’autorisations individuelles pour les applications SaaS. Pour réduire les risques liés aux données, toutes les relations entre les utilisateurs et les groupes doivent être analysées. La situation est d’autant plus difficile que chaque application SaaS met en œuvre des mécanismes d’autorisation différents.

Analyser l’accessibilité des données est un défi majeur pour les Responsables de la Sécurité des Systèmes d’Information (RSSI). En effet, la plupart d’entre eux ne réalisent pas à quel point il y a de dossiers et d’enregistrements à examiner pour assurer la sécurité des données. Il est important de comprendre que même un seul téraoctet de données contient couramment des dizaines de milliers d’objets avec des permissions spécifiques et uniques qui déterminent les utilisateurs et les groupes qui y ont accès.

De nos jours, les organisations gèrent des milliers de téraoctets de données. Il est donc crucial d’analyser toutes les relations entre les utilisateurs et les groupes pour garantir la sécurité des données.

Les responsables de la sécurité doivent donc s’adapter à chaque application pour garantir que les autorisations soient appropriées et conformes aux normes de sécurité. Il est donc important pour les organisations de disposer d’outils automatisés pour aider à l’analyse de ces données et de ces relations et de s’assurer de la conformité aux normes de sécurité.

Les données accessibles via Internet : Le partage public rend les données accessibles à tout le monde

Pire que des autorisation excessives qui expose des données sensibles à chaque employé, les données pourraient être exposées à tout le monde, n’importe où, via Internet.

Sur cette partie le rapport fais froid dans le dos : de nombreuses organisations ont du mal à verrouiller l’accès. De nombreuses organisations ont plus de 150 000 fichiers partagés publiquement en moyenne. C’est près de 50 000 enregistrements sensibles dans Microsoft 365 et plus de 113 000 enregistrements sensibles dans des applications SaaS ouvertes à tous sur Internet.

Les informations sensibles contenues dans ces enregistrements incluaient des données protégées par les règlements HIPAA, CCPA, GLBA et RGPD, telles que les numéros de sécurité sociale, les données de cartes de crédit, et même des mots de passe en clair.

Absence d’authentification multi-facteurs (MFA)

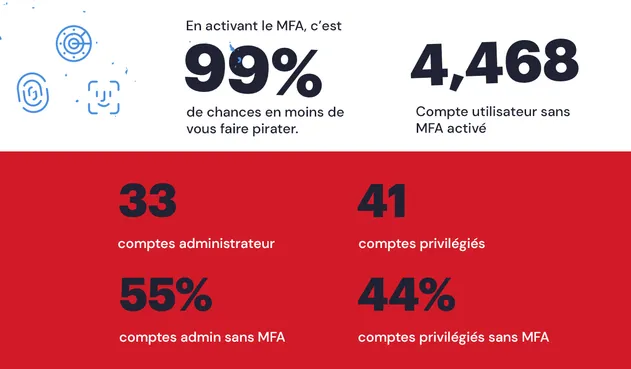

L’authentification multifactorielle (MFA) est une mesure de sécurité essentielle qui permet de protéger les utilisateurs même si leurs mots de passe ont été compromis. Toutefois, pour être efficace, il est nécessaire de l’activer et de l’appliquer correctement.

En moyenne, les entreprises disposaient de 4 468 comptes utilisateurs sans MFA activée. Cela représente plus de 4 000 comptes nécessitant uniquement les identifiants de connexion d’un utilisateur. Les entreprises disposaient en moyenne de 33 comptes administratifs, qui fournissent des privilèges élevés pour gérer et modifier les comptes utilisateurs, les systèmes, et les paramètres. Parmi ces comptes, 18 (55 %) ne disposaient pas de MFA.

Lorsqu’il n’y a pas de MFA, les attaquants ont un accès plus facile pour compromettre une organisation. Les groupes criminels utilisent souvent des noms d’utilisateur et des mots de passe obtenus à partir de violations de bases de données pour tenter de forcer les systèmes d’accès à internet (attaque par force brute). Sans MFA, ces tentatives sont plus faciles à réaliser.

Les bonnes pratiques à mettre en place pour réduire les risques de sécurité lié au SaaS et au Cloud.

Les résultats du rapport sur les risques des SaaS et du Cloud montrent clairement que les RSSI doivent de toute urgence identifier et réduire les risques liés au cloud. Nous vous livrons une série de mesures qui peuvent contribuer à réduire drastiquement les risques et, de fait, améliorer la sécurité de vos données et de votre entreprise.

1. Comprenez et réduisez votre rayon d’action SaaS.

Si des attaquants réussissent à compromettre un utilisateur, les dommages potentiels peuvent être considérables. Cependant, en limitant la portée de l’attaque, en réduisant la zone d’impact, on réduit considérablement les risques et les dommages potentiels.

C’est pourquoi il est important de mettre en place des mécanismes de sécurité tels que l’authentification multifactorielle (MFA), qui permettent de limiter l’accès d’un attaquant à un seul compte ou système compromis.

2. Adoptez une approche de confiance zéro.

La confiance zéro est une stratégie de sécurité qui consiste à ne faire confiance à aucune personne, application ou système, et à limiter l’accès aux données uniquement aux personnes, applications et systèmes qui en ont besoin. Cette stratégie est efficace pour protéger contre les attaques liées aux données, comme les ransomwares qui peuvent cryptez les données et les rendre inaccessibles pour les utilisateurs légitimes.

En adoptant une approche de confiance zéro, les entreprises peuvent limiter l’accès aux données sensibles et réduire les risques d’exposition aux ransomwares. Par exemple, en limitant l’accès aux données sensibles uniquement aux utilisateurs autorisés et en utilisant des mécanismes de contrôle d’accès, les entreprises peuvent réduire les risques d’exposition

3. Conciliez productivité et sécurité.

Les applications SaaS peuvent apporter de nombreux avantages, notamment lorsqu’elles sont intégrées aux systèmes existants. Cependant, les interfaces de programmation d’application (API) qui permettent cette intégration peuvent également offrir des opportunités aux attaquants pour se déplacer latéralement dans les systèmes. Il est donc important de trouver un équilibre entre les avantages apportés par les applications SaaS et les risques potentiels liés à leur utilisation.

Il est important de noter que pour limiter les risques liés à l’utilisation des API, il est recommandé de mettre en place des mesures de sécurité appropriées, telles que des contrôles d’accès, des audits réguliers, et une surveillance en temps réel pour détecter toute activité suspecte. Il est également important de s’assurer que les développeurs suivent des normes de sécurité lors de l’utilisation des API (ne pas laisser les token dans un Git par exemple). Enfin, il est important de s’assurer que les fournisseurs de SaaS utilisés ont des politiques de sécurité robustes et sont conformes aux normes de sécurité en vigueur.

4. Une approche axée sur les données

Une approche axée sur les données (ou data-first) est une méthode de gestion des données qui met l’accent sur la protection et la sécurité des données avant tout. Elle se concentre sur la gestion des données à tous les niveaux, des processus de collecte de données aux politiques de sécurité en passant par l’analyse et l’utilisation des données. Cela peut inclure des pratiques telles que la classification des données, l’analyse des risques de sécurité, la mise en place de contrôles d’accès et de protocoles de chiffrement pour protéger les données sensibles.

Cette approche prend également en compte les politiques de conformité et les règlementations en matière de protection des données, comme le RGPD ou les lois HIPAA. Elle vise à garantir que les données sont utilisées de manière éthique et responsable, en conformité avec les politiques de confidentialité et les pratiques de protection des données.

En somme, une approche data-first met les données au cœur de la prise de décision, en s’assurant que les données sont collectées, traitées et utilisées de manière sécurisée, conforme et éthique.