Si vous publiez une vidéo sur internet, c’est que vous êtes animé par la volonté de la diffuser afin que d’autres personnes puissent la voir. Cependant, si votre vidéo est destiné à la formation en entreprise, ou à de la communication interne et qu’elle contient des informations sensibles pour votre entreprise, vous ne voulez pas qu’elle soit vue par des personnes non autorisées.

Les entreprises modernes doivent protéger leurs données contre les violations, le partage illégal et le vol de données. Le chiffrement de vos vidéos est un moyen efficace pour protéger les informations sensibles de votre entreprise. Une fois chiffrées, vous pouvez partager vos vidéos en toute sécurité avec vos employés, clients, partenaires et prospects.

Pour être compétitif dans le monde d’aujourd’hui, vous devez vous appuyer sur la sécurité du contenu pour préserver la sécurité des informations de votre entreprise.

Nous avons relevé trois approches afin de protéger vos vidéos contre tout accès indésirable : chiffrer la vidéo, limiter l’accès à la vidéo en utilisant des restrictions d’accès / en assignant des utilisateurs spécifiques ou faire les deux. Ces 3 approches peuvent s’articuler autour de 8 stratégies que nous allons détailler dans cet article.

Qu’est-ce que le chiffrement appliqué à la vidéo?

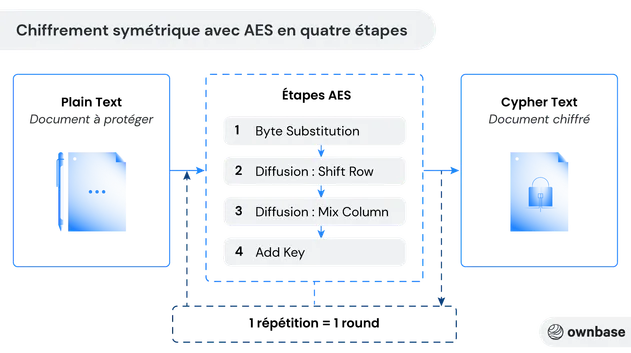

Nous parlons régulièrement sur Ostraca de chiffrement, si cette notion vous est étrangère, vous pouvez découvrir comment fonctionne le chiffrement AES ? Pourquoi protège-t-il nos données et fichiers.

En synthèse, le chiffrement est une technique qui permet de protéger un fichier en utilisant des méthodes cryptographiques, rendant ainsi son contenu illisible pour les personnes qui n’ont pas les accès nécessaires pour lire les données qu’il contient.

La méthode permettant de mettre votre vidéo à l’abri des regards indiscrets est connue sous le nom de chiffrement vidéo, et concerne le chiffrement AES.

Comment le chiffrement AES protège votre contenu vidéo lors du streaming ?

Fondamentalement, le chiffrement AES aide à garder votre contenu complètement sécurisé. Techniquement parlant, le protocole AES sécurise chaque flux en utilisant des clés cryptographiques spéciales. Il est essentiel pour l’auditoire d’obtenir la clé numérique d’accès correcte pour pouvoir visualiser le contenu. La vidéo n’est pas accessible à tous.

La vidéo est transmise à l’ordinateur du spectateur par un canal sécurisé et peut être regardée à l’aide d’un navigateur qui déchiffre la vidéo. Le navigateur empêche le système d’exploitation de stocker le matériel sur l’ordinateur du spectateur. La connexion sécurisée se termine dès que le visionnage est terminé. Et, si la vidéo est accidentellement téléchargée, le chiffrage garantit qu’elle ne sera pas lue sur le lecteur multimédia accessible.

Sans la clé, les spectateurs ne pourront pas regarder la vidéo, car elle sera présentée de manière illisible. En d’autres termes, chiffrer une vidéo avec AES rend l’accès à votre contenu vidéo beaucoup plus difficile pour les pirates. En fin de compte, les pirates qui interceptent les flux vidéos sécurisés chiffrés AES seront incapables de regarder la vidéo.

Ce processus est transparent pour les utilisateurs et facile à mettre en œuvre. Chiffrer votre vidéo, c’est ajouter une forte couche de sécurité à votre diffusion de vidéo. Cette méthode de sécurité peut être combinée avec plusieurs autres mesures de streaming sécurisé afin de créer une solution de sécurité robuste pour votre contenu.

HTTPS, sécuriser les communications en utilisant la cryptographie

L’une des excellentes méthodes de sécurité des vidéos en ligne que vous pouvez appliquer facilement concerne la diffusion HTTPS.

HTTPS assure une protection complète contre les attaques dites de « Man-in-the-middle » : l’homme du milieu. Ces attaques sont généralement liées au streaming vidéo, en particulier lorsque les gens utilisent des réseaux ouverts dans les écoles, les bibliothèques, etc. afin d’accéder à ces contenus.

En général, les pirates utilisent ces vulnérabilités à leur avantage pour voler les données de ces réseaux publics qui sont directement transmises au téléspectateur. Avec l’aide de certificats numériques et de clés de chiffrement, la livraison HTTPS s’appuie sur le chiffrement HLS pour dissimuler la connexion de l’utilisateur avec le site Web ou le contenu consulté et prévenir ce type d’attaques. Lors de votre utilisation d’internet, vous utilisez HTTPS quotidiennement , c’est devenu un standard très largement répandu.

La spécificité de la norme HTTPS permet d’envelopper toutes les communications entre le serveur qui envoie les vidéos et le spectateur qui les reçoit via une couche de chiffrement sécurisée. Cela garantit une protection supplémentaire de votre contenu.

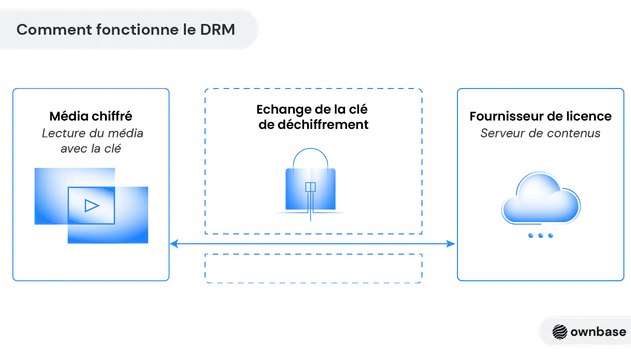

La technologie DRM, une protection contre duplication illégale et la distribution non autorisée

DRM (Digital Rights Management) est une technologie qui permet de protéger les contenus numériques tels que les vidéos, les musiques, les livres électroniques, etc., contre la duplication illégale et la distribution non autorisée. Il s’agit d’un ensemble de mesures techniques, logicielles et juridiques qui permettent aux propriétaires de contenus de contrôler l’utilisation de leurs œuvres.

Le DRM sert à protéger les droits d’auteur et les intérêts commerciaux des propriétaires de contenus. Il permet de limiter l’accès aux contenus numériques uniquement aux personnes qui ont acheté ou qui ont été autorisées à les utiliser. Il peut également permettre de contrôler les conditions d’utilisation des contenus, comme le nombre de lectures, de copies, de transferts, etc. Il permet de protéger les contenus numériques contre la distribution illégale et de garantir que les créateurs et les éditeurs reçoivent une rémunération juste pour leur travail.

Mais il y a plusieurs limites à cette technologie qui permettent de nuancer l’efficacité de cette technologie :

- Une protection DRM peut être contourné par des utilisateurs expérimentés qui utilisent des outils pour supprimer les restrictions de DRM.

- Elle peut causer des problèmes d’incompatibilité avec certains appareils, systèmes d’exploitation ou logiciels, ce qui peut rendre l’accès aux contenus difficile pour les utilisateurs légitimes.

- DRM peut également causer des problèmes de performance, tels que des temps de chargement plus longs ou des problèmes de lecture pour les utilisateurs.

Il est important de noter que malgré les mesures de sécurité, rien n’est jamais sûr à 100% et il est donc possible que des pirates parviennent à contourner les mesures de sécurité du DRM.

Comment mettre en œuvre le chiffrement des vidéos ?

Il existe deux types de chiffrement pour les vidéos: le chiffrement statique et le chiffrement en cours de streaming. Le chiffrement statique concerne les vidéos stockées sur un support de stockage, comme un disque dur ou un serveur, et protège les données contre les accès non autorisés. Le chiffrement en cours de streaming, quant à lui, protège les données lorsqu’elles sont transmises en continu, comme lors de la diffusion en direct ou de la diffusion en continu sur internet.

Pour les vidéos stockées sur un support de stockage qui restent sur les disques durs ou qui sont téléchargées pour être lues plus tard :

- Norme de chiffrement AES - 128, 192 ou 256 bits (plus vous avez de bits, plus il est complexe de déchiffrer la vidéo)

- Google Widevine DRM : un système de protection du contenu pour les médias premium)

- Apple Fair Play pour les vidéos iTunes : une technologie de gestion des droits numériques développée par Apple pour les vidéos MP4.

- PMP (Protected Media Path) dans Windows

Concernant les vidéo en cours de streaming :

- RTMFP and RTMP(E)

- HTML5 DRM standard

Limiter l’accès aux vidéos en utilisant des restrictions d’accès.

Les restrictions d’accès consistent à utiliser différentes méthodes pour s’assurer que seulement les utilisateurs autorisés ont accès à une vidéo en streaming. Ces méthodes peuvent inclure l’utilisation de mots de passe, des restrictions géographiques, des restrictions relatives aux référents ou encore l’utilisation de tokens.

Vous avez la possibilité de n’utiliser qu’une des méthodes spécifiques, mais combiner plusieurs méthodes augmentera la sécurité. Il est important de noter que certaines méthodes telles que les jetons d’accès (tokens) et les mots de passe peuvent se chevaucher et il est préférable de choisir une seule méthode plutôt que de les combiner dans certains cas.

Protection de la vidéo par mot de passe

Bien que cela puisse sembler trivial, c’est un excellent moyen de protéger votre contenu contre les spectateurs non qualifiés. La vidéo protégée par mot de passe fonctionne comme vous l’imaginez. Tout d’abord, vous définissez un mot de passe sur les vidéos de votre choix. Ensuite, les spectateurs doivent entrer le bon mot de passe pour regarder la vidéo. Ils ne peuvent pas accéder à la vidéo s’ils ne connaissent pas le mot de passe.

La protection par mot de passe est une méthode de sécurité simple et efficace, parfaite pour les vidéos d’avant-première, l’utilisation interne de l’entreprise, les évaluations des clients, etc. Il est également important de garder à l’esprit qu’il ne s’agit pas d’une ligne de défense absolue. Selon l’ampleur de votre marque, des mots de passe peuvent être divulgués dans des forums en ligne. C’est pourquoi de nombreux radiodiffuseurs changent les mots de passe de temps en temps afin de garder l’accès interdit secret.

Le streaming vidéo protégé par mot de passe est un moyen efficace de sécuriser votre contenu, surtout lorsqu’il est associé à d’autres fonctions de sécurité.

En général, les utilisateurs doivent absolument connaitre le mot de passe pour accéder à toutes les vidéos que vous diffusez en ligne en toute sécurité. Il s’agit d’une excellente solution pour protéger la diffusion de votre contenu contre des spectateurs non qualifiés. Cependant, il y a un fait qui reste inchangé& c’est qu’il s’agit de la solution la moins sûre car les mots de passe sont susceptibles d’être piratés ou de fuir.

En explorant cette option, vous devez comprendre le niveau de risque auquel vous pouvez être exposé. Néanmoins, l’utilisation de mots de passe est la mesure de base prise pour améliorer la protection depuis le début.

Restriction géographique (IP)

Les restrictions géographiques ou IP sont un outil qui permet de lutter contre le piratage en bloquant l’accès à vos vidéos à certaines régions géographiques.

Les géorestrictions peuvent être utilisées pour établir facilement une « liste noire » pour certains pays afin de protéger votre contenu. De plus, si vous souhaitez cibler un public spécifique, vous pouvez utiliser une « liste blanche » de ces pays pour empêcher le reste d’accéder à votre contenu.

Elles sont mises en place à partir des adresses IP pour assurer une couche de sécurité supplémentaire. Cependant, il est important de garder à l’esprit que cette méthode pourrait limiter l’accès de certains spectateurs qui ont un accès légitime à votre contenu.

En définitive, les restrictions géographiques ou IP sont un outil qui peut aider à prévenir le piratage en bloquant l’accès à vos vidéos à certaines régions géographiques.

Restrictions d’accès à une vidéo grâce aux référents

Jusqu’à présent, les couches de sécurité ci-dessus fonctionnent bien, mais le meilleur reste à venir pour vous aider dans le streaming vidéo sécurisé. Une autre méthode que vous pouvez mettre en œuvre consiste à protéger vos vidéos à l’aide de restrictions de référence. Ces restrictions fonctionnent en mettant sur liste blanche certains domaines, notamment votre propre site Web ou tout autre site affilié auquel vous pourriez avoir accès.

Lorsque vous mettez en œuvre cette fonction, elle vérifie périodiquement avec le serveur via des systèmes règlementés de jetons de sécurité numériques.

Lorsqu’il détecte que la vidéo a été intégrée dans un site non autorisé, la lecture est immédiatement bloquée. Toute personne qui tente d’intégrer votre vidéo sur un autre site Web ne pourra pas la diffuser.

La protection de la vidéo par mot de passe est une méthode efficace et simple pour empêcher les spectateurs non qualifiés d’accéder à votre contenu. Cependant, pour des niveaux de sécurité supplémentaires, vous pouvez mettre en œuvre des mesures supplémentaires, telles que des restrictions géographiques et des restrictions de références. Ces restrictions vous donneront la tranquillité d’esprit nécessaire pour savoir que vos vidéos sont protégées contre le piratage et l’accès non autorisé.

Les filigranes invisibles pour lutter contre les fuites et l’espionnage

Les filigranes invisibles (ou watermarking) sont utilisés pour protéger les vidéos contre les fuites et l’espionnage en ajoutant une marque ou un code à peine perceptible sur la vidéo. Ces marques sont généralement imperceptibles pour l’utilisateur final, mais peuvent être détectées par un logiciel spécialisé. Ces filigranes peuvent inclure des informations telles que l’identité de l’utilisateur autorisé, la date et l’heure de la visualisation, ou même des données GPS. Les filigranes invisibles sont généralement utilisés pour suivre les fuites de vidéos confidentielles ou protégées et pour empêcher la diffusion non autorisée des vidéos.

Il existe plusieurs méthodes pour ajouter des filigranes invisibles à une vidéo, notamment l’utilisation de techniques de sténographie pour dissimuler les données de filigrane dans les données vidéos, ou l’utilisation de techniques de encodage pour ajouter des informations de filigrane à différentes fréquences dans la vidéo. Les filigranes invisibles sont généralement utilisés en combinaison avec d’autres méthodes de sécurité, comme les DRM, pour protéger les vidéos contre les fuites et l’espionnage.

Même si les filigranes invisibles peuvent aider à identifier les personnes responsables de la fuite d’une vidéo, il faut encore localiser physiquement la vidéo …

Autorisation d’accès à une vidéo par jeton (tokens)

Dernière méthode, mais probablement la plus puissante : le système d’autorisation par jeton est une méthode couramment utilisée pour garantir l’accès sécurisé aux vidéos en streaming. Cela implique l’utilisation d’un jeton d’accès unique pour chaque utilisateur qui souhaite visionner une vidéo protégée.

L’utilisation de jetons d’accès (tokens) vous permet de suivre facilement l’utilisation de ceux-ci, contrairement aux mots de passe. Cela permet de savoir facilement qui a accédé à la vidéo et de suivre les visualisations de la vidéo, ce qui n’est pas possible avec les mots de passe.

Le jeton est généralement généré côté serveur et est envoyé au client pour être utilisé lors de la requête de lecture de la vidéo. Lorsque le client envoie une requête pour accéder à la vidéo, le serveur vérifie si le jeton est valide et valide l’accès si le jeton est valide. Ils peuvent également avoir une durée de vie limitée et peuvent être utilisés pour limiter l’accès aux vidéos à un certain nombre de visualisations ou à une certaine période de temps.

Ce système permet de vous assurer que seuls les utilisateurs autorisés ont accès à la vidéo, et que le contenu ne peut pas être partagé avec des tiers non autorisés. Il est également très flexible et peut être utilisé pour mettre en place des politiques d’accès spécifiques pour différents utilisateurs ou groupes d’utilisateurs.

Cependant, il est important de s’assurer que le système de génération et de validation des jetons est suffisamment sécurisé pour éviter les attaques de piratage.

Conclusion

Il n’existe pas d’approche ou de stratégie parfaite en ce qui concerne la sécurité et particulièrement lorsque l’on parle de diffusion vidéo sur internet. On fait souvent l’analogie de la pièce et du rocher pour mettre en lumière l’effort nécessaire pour contourner une mesure de sécurité par rapport à l’effort nécessaire pour mettre en place cette mesure de sécurité :

L’effort nécessaire pour récupérer une pièce de 1 euro bloquée sous une roche de 5 tonnes ne vaut pas le cout, car il n’est pas proportionnel à sa valeur, tandis que l’effort pour récupérer un lingot d’or sous la même roche serait justifié par sa valeur.

Elle montre que si la valeur de l’objet protégé est faible, il n’est pas judicieux de dépenser beaucoup d’efforts pour le protéger. En revanche, si l’objet protégé est de grande valeur, il est justifié de mettre en place une sécurité plus importante pour le protéger. Il est donc important de trouver un bon équilibre entre la valeur de la vidéo protégée et l’effort nécessaire pour contourner la sécurité mise en place.

Mais il existe des solutions fiables et puissantes pour protéger la diffusion de vos contenus vidéos en ligne, tels que la livraison HTTPS, la DRM, le chiffrement AES sur des vidéos statiques et en cours de streaming, les restrictions géographiques et de référence, les filigrane invisibles et l’autorisation par jeton. Ces technologies sont sûres et peuvent être facilement mises en œuvre. Elles aideront à assurer la sécurité et la protection des contenus contre les accès non autorisés et le piratage.